Vom Zertifikatschaos zur Krypto-Agilität: Der Weg zur modernen Public-Key-Infrastruktur

Über Jahre gewachsene Zertifikatslandschaften stoßen heute an ihre Grenzen. Steigende Anforderungen durch Cloud, IoT und Quantenkryptografie machen ein Umdenken erforderlich. Wie Organisationen von manueller Verwaltung zur modernen, skalierbaren Public-Key-Infrastruktur (PKI) gelangen können, zeigt dieser Beitrag.

Die Zertifikatsverwaltung ist in vielen Organisationen von gewachsenen Strukturen geprägt: Über Jahre entstandene Infrastrukturen treffen auf knappe interne Ressourcen, was eine strukturierte Verwaltung erschwert. Obwohl der Bedarf an Zertifikaten kontinuierlich gestiegen ist, wurden die Prozesse nur unzureichend angepasst. Certificate Automation bleibt vielfach Wunschdenken. Parallel dazu beschleunigt die IT-Transformation den Zertifikatsbedarf: Microservices, DevOps, Cloud und das Internet of Things lassen die Zahl der Zertifikate rasant anwachsen. Zahlreiche Organisationen verwalten TLS/SSL-, Code-Signing-, Geräte- und Client-Zertifikate noch manuell – ein Vorgehen, das erhebliche Risiken für Ausfälle und Sicherheitslücken birgt.

Spätestens wenn der Chief Information Security Officer (CISO) Fragen stellt wie „Sind wir Post-Quantum-ready?“ oder „Wo finde ich eine Übersicht aller kryptografischen Assets?“, wird deutlich, dass einfache Excel-Tabellen nicht mehr ausreichen. Die zentrale Herausforderung lautet: Wie gelingt der Umstieg auf eine moderne, skalierbare und zukunftssichere Public-Key-Infrastruktur?

Awareness und Strategien

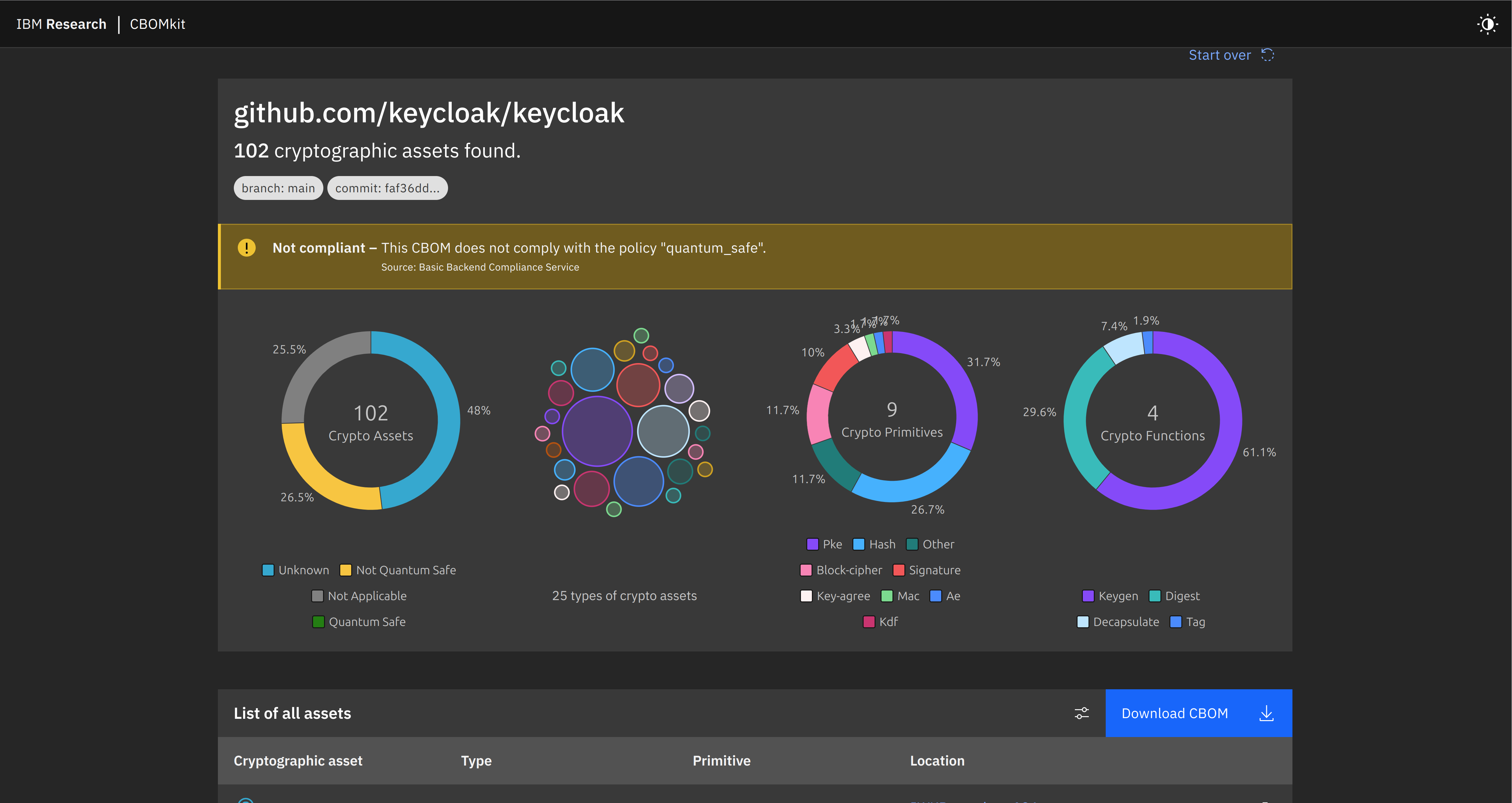

Ein professionelles Vorgehen beginnt mit Transparenz: Grundlage ist die vollständige Inventarisierung aller Zertifikate, Certification Authorities (CAs) und kryptografischen Assets. Nur auf dieser Basis lassen sich gezielte Modernisierungsschritte umsetzen. Unterstützung bieten spezialisierte Tools, die Schlüssel, Zertifikate, Algorithmen, Bibliotheken und Protokolle systematisch erfassen. Ein standardisiertes Inventar der Kryptokomponentenvergleichbar mit einer Stückliste für Software (Software Bill of Materials, SBOM), jedoch auf kryptografische Assets zugeschnitten – wird im sogenannten Cryptography Bill of Materials (CBOM) abgebildet (siehe Infokasten).

Darauf aufbauend folgt die Definition eines Zielbildes: Welche Architektur soll künftig gelten? Eine zentrale PKI oder mehrere spezialisierte Instanzen? On-Premises oder als Software as a Service (SaaS)? Ziel ist ein tragfähiges Architekturmodell, das skalierbar ist und zugleich regulatorischen sowie branchenspezifischen Anforderungen entspricht.

Einführung eines modernen CLM-Systems

Mit diesen Zielen im Blick folgt die Auswahl eines Certificate-Lifecycle-Management-(CLM)-Systems, das nicht nur Automatisierung verspricht, sondern auch umfassende Sichtbarkeit, Self-Service-Möglichkeiten, Governance‑Funktionen und eine echte Policy‑Steuerung bietet.

Denn Automatisierung allein reicht nicht – siemuss an konkreten Zielen ausgerichtet sein. Daneben sind Zertifikats-Discovery, Workflow-Automatisierung und Integrationen mit bestehenden Systemen essenziell für den Einsatz eines CLMs. Neben Rollen und Verantwortlichkeiten werden auch Genehmigungsketten (Approval-Workflows) im CLM abgebildet. So entsteht eine stabile Basis, die Wildwuchs und Ausfälle verhindert.

In der IT-Landschaft übernimmt das CLM die Funktion einer zentralen Steuerungs- und Integrationsschicht. Es kann klassisch On-Premises betrieben werden, wo es sich eng an bestehende interne PKI-Infrastrukturen und Sicherheitsvorgaben anlehnt, oder in der Cloud, wo es durch Skalierbarkeit und Anbindung an moderne Plattformdienste zusätzliche Flexibilität bietet. Besonders interessant ist ein hybrides Modell: Ein CLM in der Cloud kann mit einer lokalen PKI kombiniert werden und so eine Brücke zwischen bestehenden Strukturen und neuen Cloud-Architekturen schlagen.

Ein vergleichsweise neues Konzept im Konmöglicht es Unternehmen, zunächst ihre Prozesse zentral zu konsolidieren und zu automatisieren, um dann schrittweise – wenn regulatorisch und strategisch sinnvoll – eine vollständige Migration in die Cloud vorzubereiten.

Standardisierte Protokolle wie ACME, CEP/CES oder EST bieten bereits eine breite Unterstützung für die automatische Ausstellung, Verlängerung und den Widerruf von Zertifi katen. Ein zukunftsorientiertes CLM geht jedoch darüber hinaus und stellt zusätzlich eine REST-API bereit. Diese Schnittstelle ist im DevOps-Umfeld besonders wertvoll, weil sich Zertifi katsprozesse damit nahtlos in CI/CD-Pipelines, Container-Orchestrierungen oder individuelle Business-Applikationen integrieren lassen. Zertifi kate werden so zu einem automatisierten, unsichtbaren Bestandteil des Entwicklungs- und Betriebsprozesses –und nicht länger zu einem manuellen Engpass.

Dabei gilt es aber auch, die technologische Zukunftssicherheit im Blick zu behalten. Das ältere SCEP-Protokoll hat im Netzwerkumfeld lange gute Dienste geleistet, erfüllt jedoch moderne Sicherheitsanforderungen nicht mehr und ist für eine Quantum-safe-Strategie ungeeignet. Unternehmen sollten daher frühzeitig Pläne entwickeln, um von SCEP auf zeitgemäßere Protokolle zu migrieren.

Intelligente Discovery-Verfahren

In der Praxis reicht ein einfaches Port-Scanning längst nicht mehr aus. Zwar lassen sich so Zertifi kate auf off enen Services identifi zieren, doch bleibt der Blick oberfl ächlich. Fortschrittliche Methoden setzen auf intelligentes Port-Scanning, bei dem zusätzlich die Konfi gurationen von Web- oder Applikationsservern ausgelesen werden. So lässt sich nicht nur ermitteln, welche Zertifi kate eingesetzt werden, sondern auch, welche kryptografi schen Algorithmen zugelassen sind – ein entscheidender Faktor, um mögliche Schwachstellen frühzeitig zu erkennen.

Darüber hinaus können weitere Verfahren zum Einsatz kommen: Die Synchronisation mit CA-Datenbanken deckt ungemanagte Zertifi kate auf, die bislang außerhalb des CLM geführt werden. Netzwerksniffi ng meist mit dedizierten Hardware-Appliances – bietet zusätzliche Einsichten in den laufenden Verkehr. Ebensowichtig ist das Filesystem-Scanning, das gezielt nach lokalen Keystores sucht und diese in das CLM integriert. Damit wird nicht nur die Transparenz erhöht, sondern auch der Grundstein für das automatisierte Management dieser Keystores gelegt.

Wesentlich ist, dass Discovery nicht als einmalige Bestandsaufnahme verstanden wird, sondern als kontinuierlicher Prozess: Die gefundenen Zertifikate und Schlüssel müssen fortlaufend im Policy-Modul des CLM mit den unternehmensspezifischen Sicherheitsrichtlinien abgeglichen werden. Nur durch diese laufende Risikoanalyse lassen sich veraltete Algorithmen, schwache Schlüssel oder falsch konfigurierte Zertifikate rechtzeitig identifizieren.

Automatisierung mit einem CLM

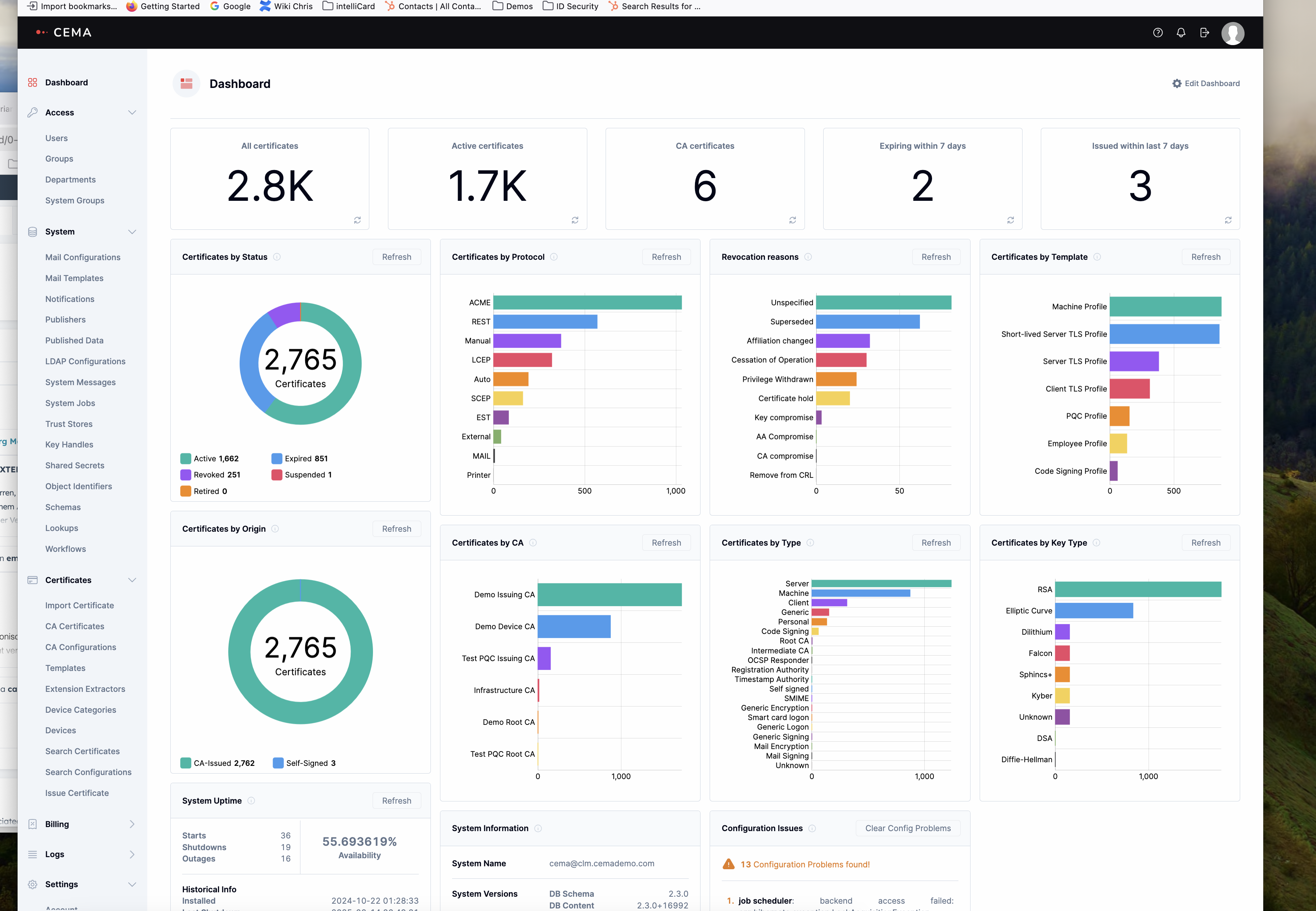

Als zentrales Backend einer Zertifi katsverwaltung steuert eine CLM alle Prozesse für interne und externe PKI Systeme. Flexible Dashboards ermöglichen die Darstellung relevanter Daten und bevorstehender Ereignisse.